Alt sorgular (subqueries), SQL sorgularının içinde başka SQL sorguları yazılmasına olanak tanır. Alt sorgular, dış sorgunun (outer query) bir parçası olarak çalışır ve genellikle karmaşık sorguları daha kolay yazmak için

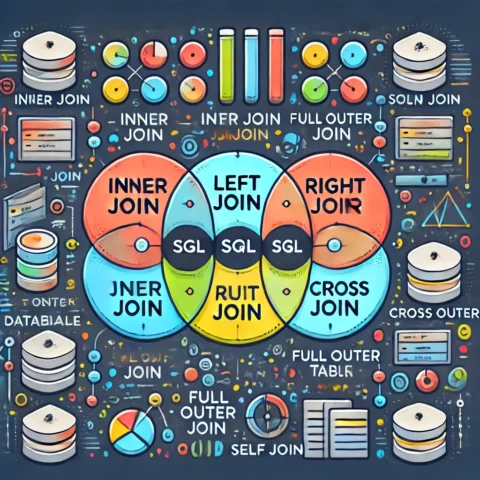

Birleştirme (Join), SQL dillerinde farklı tabloların birbirleriyle ilişkili verilerini birleştirmek ve analiz etmek için kullanılan bir işlemdir. Veri tabanı tasarımlarında, veriler genellikle farklı tablolara bölünür. Bu verileri bir araya getirmenin

Veritabanı sözdizimi, kullanıcıların veritabanı üzerinde etkili sorgular çalıştırmasına olanak tanır. Bu makalede, ıleri seçim tekniklerinden LIKE operatörü, IN ve NOT IN, BETWEEN ve CASE kullanımları detaylı olarak ele alınmıştır. LIKE

SQL (Structured Query Language), veri tabanlarında veri manipülasyonu yapmak için kullanılan en yaygın dildir. Veri manipülasyonu, bir veri tabanında var olan verilerin eklenmesi, güncellenmesi ve silinmesi gibi işlemleri kapsar. Bu

SQL, veritabanlarıyla etkili bir şekilde çalışmak için çeşitli yerleşik fonksiyonlar sunar. Bu fonksiyonlar, veri sorgulama, analiz ve manipülasyon işlemlerini kolaylaştırarak daha anlamlı bilgiler elde etmemizi sağlar. Bu makalede, temel SQL

SQL'de veri tanımlama, veritabanı yapısını oluşturmak ve düzenlemek için kullanılan komutları kapsar. Bu başlıkta, tablo oluşturma, değiştirme, silme ve veri türleriyle ilgili temel bilgiler yer almaktadır. CREATE TABLE: Tablo Oluşturma

SQL veri manipülasyonu, veritabanından veri sorgulamak, filtrelemek, sıralamak ve özel şekillerde sunmak için kullanılan komutları kapsar. Bu başlıkta, veri manipülasyonu ile ilgili temel kavramlar ve bu kavramlara ait örnek kullanımlar

SQL (Structured Query Language), veritabanı yönetiminde ve manipülasyonunda kullanılan standart bir dildir. 1970'lerde IBM tarafından geliştirilen bu dil, ilk olarak "SEQUEL" adıyla ortaya çıkmış ve daha sonra SQL adını almıştır.

Zararlı yazılım analizi, siber güvenliğin kritik bir bileşeni olup, profesyonellerin kötücül yazılımların davranışlarını anlamasına ve bunlara karşı stratejiler geliştirmesine olanak tanır. İleri düzey zararlı yazılım analizi genellikle dosyaları ayrıştırmayı, gizli

Log analizi ve anomali tespiti, modern siber güvenlik ve sistem izleme uygulamalarının kritik bölümlerinden biridir. İleri düzey tekniklerle anlamlı bilgiler çıkarabilir, düzensiz desenleri tespit edebilir ve güvenlik yapınızı güçlendirebilirsiniz. Bu