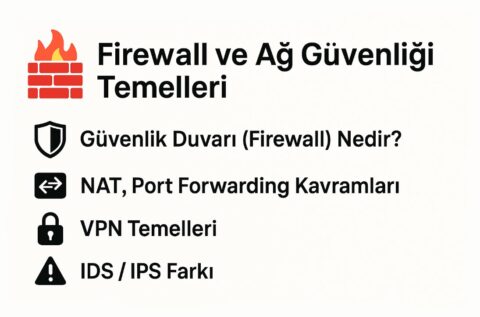

Güvenlik duvarları (firewall), ağ güvenliğinin temel taşı olarak kabul edilir. Ancak, bu sistemleri atlatmak isteyen siber súldırganlar için birçok teknik ve aracın geliştirildiği de bilinmektedir. Bu makalede, IDS/IPS sistemlerini ve güvenlik duvarlarını atlatmaya yönelik gelişmiş teknikler ve bu tekniklerde kullanılabilecek komutlar ve araçlar ele alınacaktır.

IDS/IPS ve Firewall Atlatma Nedir?

IDS (Intrusion Detection System) ve IPS (Intrusion Prevention System) ile birlikte firewall, bir ağı koruma altına alır. Ancak, bu sistemler belirli örüntülere ve protokollere dayalı olarak çalışır, bu da belirli tekniklerle aşılabilecek sınırlamaların olduğu anlamına gelir.

Bir firewall veya IDS/IPS atlatma, izin verilmeyen bir eylemi sistem tarafından tespit edilmeden gerçekleştirmek anlamına gelir. Bu teknikler genellikle pentest uzmanları tarafından sistemlerin dayanıklılığını test etmek için kullanılır.

Firewall Bypass Teknikleri

Fragmentation (Paket Bölünmesi)

Bazı firewall sistemleri büyük veri paketlerini birleştirip analiz etmekte zorlanabilir. Bunu kullanarak, paketlerinizi bölüp, firewall üzerinden sızdırabilirsiniz.

Araçlar ve Komutlar:

- Scapy

from scapy.all import *

pkt = IP(dst="hedef_ip")/TCP()/"payload"

fragments = fragment(pkt, fragsize=8)

for fragment in fragments:

send(fragment)- Nmap

nmap -f hedef_ipProtocol Misuse (Protokol Yanlış Kullanımı)

HTTP, DNS veya ICMP gibi izin verilen protokolleri kullanarak zararlı verilerinizi iletebilirsiniz. Örneğin, DNS protokolü aracılığıyla komutları gönderip cevap alabilirsiniz.

Araçlar ve Komutlar:

- DNSCat2: DNS tabanlı komuta ve kontrol sunucusu.

dnscat2 --domain hedef_domain --port hedef_port- Scapy ile ICMP Misuse:

send(IP(dst="hedef_ip")/ICMP()/"data")Encryption (Trafik Şifreleme)

Şifrelenmiş trafiği analiz etmek firewall için zordur. VPN veya SSL/TLS kullanılarak trafik şifrelenebilir.

Araçlar ve Komutlar:

- Stunnel: Trafiği SSL ile tünellemek.

stunnel -c -d 127.0.0.1:443 -r hedef_ip:80- OpenVPN: Trafiği tümüyle şifrelemek için.

openvpn --config client.ovpnTraffic Timing (Zamanlama Manipülasyonu)

Trafiğin belirli bir zamana yayılması, firewall kurallarının etkinliğini azaltabilir.

Araçlar ve Komutlar:

- Hping3

hping3 -i u1000 hedef_ip“-u1000” komutu paketin her 1000 mikrosaniyede bir gönderilmesini sağlar.

Obfuscation (Karışıklık Yaratma)

Payload içeriğini base64 veya benzeri tekniklerle şifreleyerek tespit edilmesini zorlaştırabilirsiniz.

Araçlar ve Komutlar:

- Base64 Kodlama

echo "payload" | base64 echo "kodlanmış_payload" | base64 -d | netcat hedef_ip hedef_portFirewall Atlatma: Nmap ile Düşük İz Bırakma Taramaları

Nmap, hem basit hem de gelişmiş ağ tarama senaryoları için kullanılan popüler bir aracır. Ancak varsayılan ayarlarda kullanıldığında çoğu IDS/IPS tarafından kolayca tespit edilebilir. Bu bölümde, Nmap kullanarak düşük iz bırakma tekniklerine odaklanacağız.

Teknikler ve Komutlar

Paket Boyutu Manipülasyonu

Paket boyutunu değiştirerek varsayılan örüntüleri kırabilirsiniz:

nmap --mtu 16 hedef_ipYavaş Tarama

Tarama hızını azaltarak tespit edilme riskini düşürebilirsiniz:

nmap -T0 hedef_ipPaket Fragmentation

Bölünmüş paketlerle tarama yapabilirsiniz:

nmap -f hedef_ipProxy Kullanımı

Trafiği bir proxy aracılığıyla göndererek izlerinizi gizleyebilirsiniz:

nmap --proxies http://proxy_ip:proxy_port hedef_ipRandomization (Rastgeleleştirme)

Port sırasını rastgele yaparak örüntü tespiti zorlaştırılabilir:

nmap -r hedef_ipFirewall bypass teknikleri, hem siber güvenlik uzmanları hem de tehdit aktörleri tarafından yoğun şekilde kullanılmaktadır. Bu yazıda belirtilen yöntemler ve komutlar, test ortamlarında sistemlerin dayanıklılığını değerlendirmek için etkili birer araç olabilir.